Grupo criminoso acessava ilegalmente sistemas governamentais para “esquentar” veículos roubados e lavava dinheiro com uso de criptomoedas e apostas

A Polícia Civil de Mato Grosso desarticulou um grupo criminoso de alcance nacional especializado em fraudes virtuais e acesso indevido a sistemas governamentais de segurança. A organização utilizava dados confidenciais de veículos para “esquentar” automóveis furtados ou roubados, simulando situações de legalidade para facilitar sua revenda.

As investigações, conduzidas pela Delegacia Especializada de Repressão a Crimes Informáticos (DRCI), começaram em junho de 2023, após a detecção de acesso indevido a sistemas restritos de diferentes estados.

O trabalho revelou uma estrutura altamente sofisticada, que explorava vulnerabilidades tecnológicas para obter informações sigilosas e cometer crimes em larga escala. Tudo começou, segundo as autoridades, quando servidores públicos foram hackeados, permitindo acesso da quadrilha a sistemas restritos de forças policiais.

VEJA TAMBÉM:

Entre os delitos investigados, estão organização criminosa, lavagem de dinheiro, invasão de dispositivo informático, furto qualificado pela fraude, adulteração de sinal identificador de veículo e receptação.

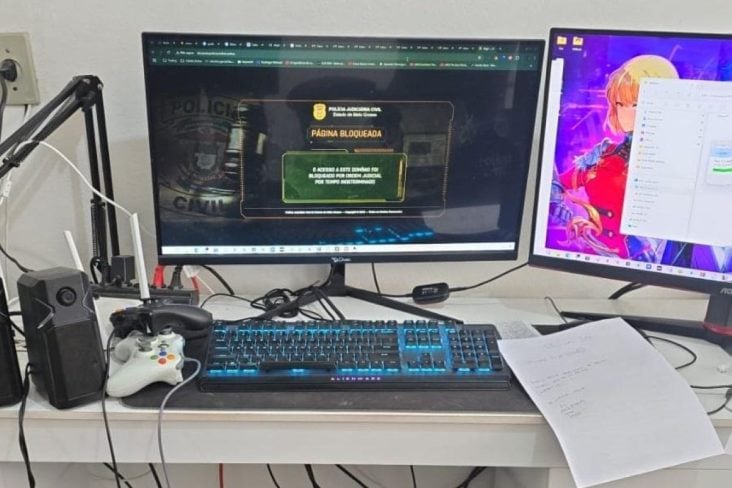

As duas primeiras fases da Operação Código Seguro, deflagradas em julho e setembro de 2024, permitiram a coleta de provas e a apreensão de dispositivos que evidenciaram o funcionamento da rede. O grupo atuava em diversas frentes, envolvendo invasão de sistemas públicos, clonagem de veículos, comércio ilegal de dados e lavagem de capitais.

Os principais alvos identificados foram D.D. (vulgo “Ganso” ou “Dujob”) e R.O.J.S., apontados como líderes do núcleo responsável pelo acesso indevido aos sistemas de segurança. Segundo a DRCI, R.O.J.S. chefiava o setor de clonagem de veículos, financiava operações e contratava programadores para desenvolver APIs — interfaces que permitiam a comunicação automatizada com bancos de dados governamentais.

D.D. — considerado o programador central da organização — criou sites e ferramentas digitais que integravam as informações obtidas ilegalmente. Com as credenciais de servidores públicos, o grupo acessava chassis, motores e placas de veículos, alterando seus sinais identificadores para burlar registros oficiais.

Os lucros das fraudes eram lavados por meio de empresas de fachada, apostas esportivas e corretoras de criptomoedas. O dinheiro era pulverizado em contas de familiares, ex-namoradas e até vizinhos — para ocultar a origem ilícita dos valores e dificultar a recuperação dos ativos.

👍 Curtiu? Apoie nosso trabalho seguindo nossas redes sociais e tenha acesso a conteúdos exclusivos. Não esqueça de comentar e compartilhar.

|

|

|

|

X

X

|

|

Ah, e se você é fã dos áudios do Boris, acompanhe o AutoPapo no YouTube Podcasts:

Podcast - Ouviu na Rádio

Podcast - Ouviu na Rádio

|

AutoPapo Podcast

AutoPapo Podcast

|